腾科小编语,我们一直在说信息安全,那么信息安全究竟是指什么呢?下面就让小编带你具体了解一下什么是信息安全。

什么是信息?

信息是通过施加于数据上的某些约定而赋予这些数据的特定含义。—《ISO/IEC IT安全管理指南(GMITS)》

因此信息是我们人为地对数据赋予某些特定的含义来表达特定的意思,比如一个数据‘80’,可以表示人的体重80kg,可以表示一门课的成绩,也可以表示某个事物的价位等等,在不同的环境中这个数据又这不同的含义,或者说表示的信息不同,这就是信息的概念。

信息可以是纸质的数据,可以是电信号,光信号,雷达信号等等。

信息安全

而信息安全指的是在信息产生,传输,交换,处理和储存的各个环节中,保证我们信息的机密性、完整性以及可用性不被破坏。假如信息资产遭到了损害,将会影响国家的安全,企业和组织的正常运作,以及个人的隐私和财产。信息安全的任务,就是要采取措施(技术手段及有效管理)让这些信息资产免遭威胁。

信息安全的发展历史

分为了三个阶段:

第一个阶段为通信保密阶段,在20世纪初期,当时的网络还未普及,所有的数据或者说信息都是零散的保存在各个地方,没有网络即没法线上得去窃取数据信息,因此在通信保密阶段的信息安全只需要保证信息的物理安全以及通过密码来保证信息的保密安全即可。

第二个阶段为信息安全阶段,在20世纪60年代后,互联网的发展带来了许多信息安全的挑战,攻击者们可以通过互联网来远程窃取重要信息数据,安全信息的重点也从原来的保密性、完整、可用性变为了保密性、完整、可用性、可控性以及不可否认性,这五个原则和目标。

综合起来说,就是要保障电子信息的有效性。保密性就是对抗对手的被动攻击,保证信息不泄漏给未经授权的人。完整性就是对抗对手主动攻击,防止信息被未经授权的人篡改。可用性就是保证信息及信息系统确实为授权使用者所用。可控性就是对信息及信息系统实施安全监控。

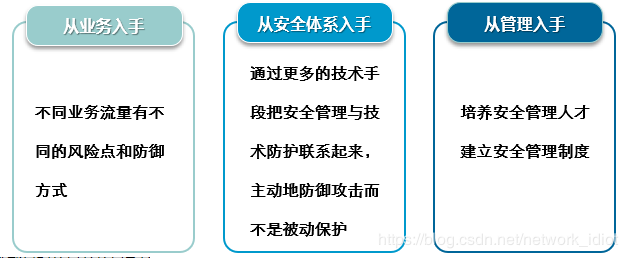

第三个阶段为信息保障阶段,20世纪80年代后,从单纯的信息的安全阶段转变为业务的安全保障阶段,在这个阶段中,不仅仅要保障数据信息的安全不被破坏,还要建立一个安全的体系,以及相应的管理体系与管理人员。

案例

案例1:

2017年不法分子利用的危险漏洞“EternalBlue”(永恒之蓝)开始传播一种勒索病毒软件WannaCry,超过10万台电脑遭到了勒索病毒攻击、感染,造成损失达80亿美元。

WannaCry勒索病毒利用Windows操作系统445端口存在的漏洞进行传播,并具有自我复制、主动传播的特性,中国部分Windows操作系统用户遭受感染,校园网用户首当其冲,受害严重,大量实验室数据和毕业设计被锁定加密。部分大型企业的应用系统和数据库文件被加密后,无法正常工作,影响巨大。

案例2:

2012年4月起,某境外组织对政府、科研院所、海事机构、海运建设、航运企业等相关重要领域展开了有计划、有针对性的长期渗透和攻击,代号为OceanLotus(海莲花)。意图获取机密资料,截获受害电脑与外界传递的情报,甚至操纵终端自动发送相关情报。

海莲花组织中主要使用的攻击手段包括两种:

鱼叉攻击:将木马程序作为电子邮件的附件,并起上一个极具诱惑力的名称,例如公务员收入改革方案,某暴力事件最新通报等,发送给目标电脑,诱使受害者打开附件,从而感染木马。

水坑攻击:黑客分析攻击目标的上网活动规律,寻找攻击目标经常访问的网站的弱点,先将此网站“攻破”并植入攻击代码,一旦攻击目标访问该网站就会“中招”。例如在员工经常访问的公司内网web服务器上,将公司内部共享资料替换成木马程序,所有按要求下载资料的人都会被植入木马程序,向黑客发送涉密资料。

造成这些攻击事件的原因非常多,表面来看是由于病毒,漏洞等攻击手段引起的,而更深层的原因有信息系统的复杂性和人为因素与环境因素。其中信息系统复杂性有:

过程复杂 从设计的角度看,在设计时考虑的优先级中安全性相对于易用性、执行程度等因素被放在次要的位置,由于人性的弱点和设计方法学的不完善,信息系统总会存在漏洞。

结构复杂 信息系统可能会多种终端和数据服务,在一个网络中可能存在多种终端,如员工终端,远程用户,移动终端,路由设备,服务器等等,同时在一个网络也可能存在多种类型的数据,如业务数据,管理数据,语音数据等等,在管理网络安全的时候必须要考虑所有终端和数据类型。

应用复杂 在设计网络拓扑时优先考虑网络冗余和网络稳定性,可能会加入冗余链路和备份设备,网络的应用复杂也使得安全问题无法快速定位和解决。

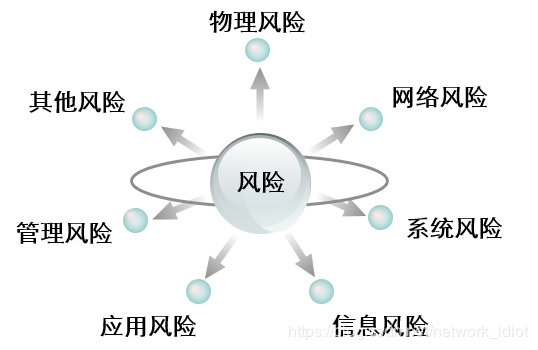

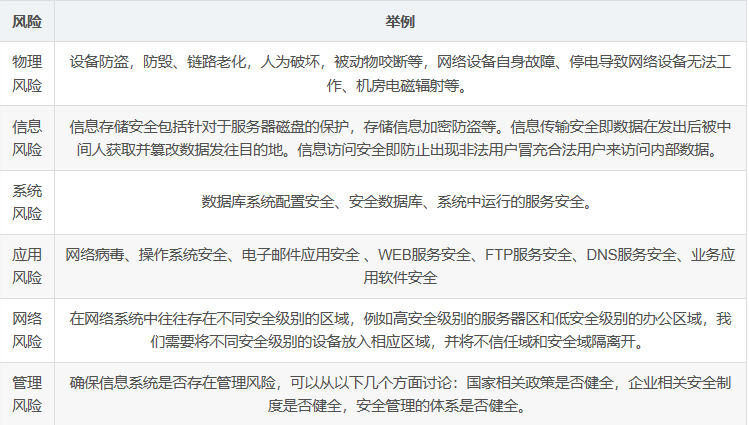

信息安全风险和管理

信息安全管理的重要性

据统计,企业信息收到损失的70%是由于内部员工的疏忽或有意泄密造成的。因此我们常说信息安全靠的是三分技术,七分管理。安全技术知识信息安全控制的手段,要让安全技术发挥应有的作用,必然要有适当的管理程序的支持。安全技术做的再多再好,管理体系不到位,依旧有巨大的安全风险存在。毕竟不管是服务器还是其他设备也好运行时都需要管理员来进行监督管理,一旦管理体制不健全,那么再好的安全技术在管理员的身份下都毫无作用。

腾科教育小编提醒欢迎关注腾科教育淘宝:https://shop327449868.taobao.com/?spm=a1z10.1-c-s.0.0.38b449ecknqfoF / 微信公众号:腾科教育 / 抖音:腾科教育 / 新浪微博:腾科教育官微,获取更多资讯和实用干货。